Vulnerabilidad de día cero en Microsoft Windows es utilizada en ataques del ransomware Nokoyawa

![]()

En febrero, los expertos de Kaspersky descubrieron un ataque que utilizaba una vulnerabilidad de día cero en el sistema de archivos de registro común (CLFS, por sus siglas en inglés) de Microsoft. Un grupo de cibercriminales utilizó un exploit desarrollado para diferentes versiones y compilaciones del sistema operativo Windows, incluido Windows 11, e intentó ejecutar el ransomware Nokoyawa. Microsoft asignó CVE-2023-28252 a esta vulnerabilidad y la corrigió recientemente como parte del “Martes de parches”. El agente de amenazas también intentó ejecutar exploits similares de elevación de privilegios en ataques a pequeñas y medianas empresas en el Medio Oriente, América del Norte y, anteriormente, en regiones de Asia.

Si bien la mayoría de las vulnerabilidades descubiertas son utilizadas por Amenazas Persistentes Avanzadas (APTs por sus siglas en inglés), ésta resultó ser explotada con fines cibercriminales por un sofisticado grupo que lanza ataques de ransomware. Este grupo se destaca por el uso de exploits similares pero únicos del sistema de archivos de registro común (CLFS). Kaspersky ha registrado al menos cinco exploits diferentes de este tipo, utilizados en ataques contra comercios minoristas y mayoristas, industrias de energía, manufactura, instituciones médicas, desarrollo de software, entre otras.

Microsoft asignó CVE-2023-28252 al día cero descubierto. Esta es la vulnerabilidad de elevación de privilegios del sistema de archivos de registro común que se desencadena por la manipulación del formato de archivo utilizado por este subsistema. Los investigadores descubrieron la vulnerabilidad en febrero como resultado de verificaciones adicionales a una serie de intentos para ejecutar ataques de elevación de privilegios similares en servidores pertenecientes a pequeñas y medianas empresas en las regiones de Medio Oriente y América del Norte.

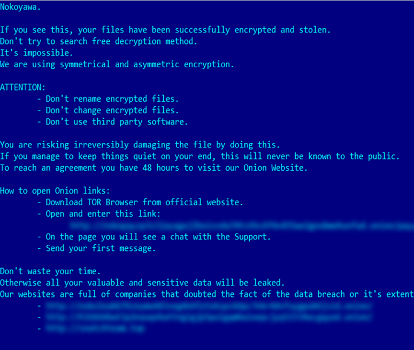

Se detectó a CVE-2023-28252 por primera vez en un ataque en el que los ciberdelincuentes intentaron implementar una versión actualizada del ransomware Nokoyawa. Las versiones anteriores de este ransomware eran simplemente variantes “rebautizadas” del ransomware JSWorm. Sin embargo, en el ataque mencionado anteriormente, la variante Nokoyawa era bastante distinta en lo que se refiere al código base.

La vulnerabilidad utilizada en el ataque se desarrolló para soportar diferentes versiones y builds o compilaciones del sistema operativo Windows, incluido Windows 11. Los atacantes utilizaron la vulnerabilidad CVE-2023-28252 para elevar los privilegios y robar credenciales de la base de datos del Administrador de Cuentas de Seguridad (SAM, por sus siglas en inglés).

“Los grupos cibercriminales son cada vez más sofisticados en el uso de exploits de día cero en sus ataques. Antes, estos eran principalmente una herramienta de los agentes de amenazas persistentes avanzadas (APT), pero ahora, los ciberdelincuentes tienen los recursos para adquirir los días cero y usarlos rutinariamente en ataques. También hay programadores de exploits dispuestos a ayudarlos y desarrollarlos constantemente. Es muy importante que las empresas descarguen el parche más reciente de lo antes posible y utilicen otros métodos de protección, como las soluciones EDR”, comenta Boris Larin, investigador principal de Seguridad del Equipo de Investigación y Análisis de Kaspersky.

Recomendaciones para proteger su organización contra ataques que se aprovechen de esta vulnerabilidad

- Actualizar Microsoft Windows lo antes posible y hacerlo regularmente.

- Utilizar una solución de seguridad para endpoints fiable, que funcione con prevención de exploits, detección de comportamiento y un motor de remediación que puede revertir acciones maliciosas.

- Instalar soluciones anti-APT y de EDR, habilitando capacidades para el descubrimiento y detección de amenazas, investigación y la remediación oportuna de incidentes. Además, proporcionar al equipo SOC acceso a la información más reciente sobre amenazas y mejorar periódicamente sus habilidades con capacitación profesional.

- Junto con la protección adecuada para endpoints, los servicios dedicados pueden ayudar contra ataques más destacados, identificando y deteniéndolos en sus primeras etapas, antes de que los atacantes logren sus objetivos.

Les estaremos informando con mucho más detalle, en el marco del informe especial: “Ciberseguridad: malla, capas diversas, firewall, XDR, aiXDR. Seguridad inteligente. Analítica, videovigilancia. Seguridad física, continuidad eléctrica. Soluciones altamente competitivas con carácter preventivo para la nueva realidad, teletrabajo, gestión remota, comunicaciones unificadas”, que estamos preparando para nuestra edición 204 y publicaremos en el mes de abril.

Mantente conectado a nuestra revista Channel News Perú, haciendo clic aquí y suscribiéndote a nuestro newsletter para contenido de valor diario.